Myth-Busting: Threat Intelligence

Myth-Busting: Threat Intelligence

Wer seine IT-Infrastruktur und ihre Schwachstellen kennt, kann – und sollte – gezielt in Technologien investieren. Das Problem: Technologien veralten rasend schnell, gerade im Bereich der IT-Security.....

Ist es möglich, meine vorhandene Technologie nachträglich „klüger“ zu machen, vielleicht sogar automatisch? Sogenannte externe „Bedrohungsintelligenz“ (Threat Intelligence / kurz. „TI“) will dafür eine Lösung bieten. Mit maschinenverwertbaren „Threat Feeds“ sollen vorhandene Überwachungs- oder Blocking-Technologien in die Lage versetzt werden, aktuelle Angriffsmuster besser zu erkennen. Damit haben wir die Möglichkeit, unsere Verteidigungsstrategie (semi-)automatisch zu verbessern.

Realitätscheck

Das Verständnis von Informationen über potentielle Angreifer und deren Methoden, kann eine neuartige Bedrohungsintelligenz erzeugen, mit der eine Person, ein Unternehmen oder eine Organisation geschützt werden kann. Die Bedürfnisse nach Intelligenz sind für jede dieser Zielgruppe einzigartig. Da es viele Methoden zum Sammeln und Verteilen von Informationen gibt, muss ein konsistentes und gut durchdachtes Vorgehen (z.B. Prozess) sicherstellen, dass es Informationen erhält, die wirklich umsetzbar, konsistent und stets aktuell sind.

Grundsätzlich lässt sich grob das aktuelle Angebotsspektrum von TI-Quellen in 2 Bereiche untergliedern:

- offene und frei verfügbare

- kommerzielle

Erstere, gerne auch als OSINT bezeichnet (Open Source Intelligence), beschreibt die Nachrichtengewinnung aus frei verfügbaren und offenen Quellen. Diese steht in einer Vielzahl von Formaten zur Verfügung. Das reicht von kompletten Briefings im PDF Format – bis hin zu unstrukturierten Beiträgen in Web-Foren oder Twitter-Feeds. Und gerade diese Art von Informationen sind nicht leicht automatisiert zu sammeln und auszuwerten und Bedarf oft einer Analystenfähigkeit, diese zu deuten und in den eigenen Risiko-Kontext zu bringen.

Bei den kommerziellen Anbietern herrscht wie so oft der Versuch sich über „Quantität“ mit anderen Anbietern zu messen. Aber auch hier gilt wie so oft: Qualität != Quantität. Eine „größere Anzahl“ von Einträgen in deren Datenbanken bedeutet keinesfalls bessere Qualität der Daten. Oder können Sie aus 40 Mio. URL-Einträgen erkennen, wie viele davon noch aktuell sind? Gerade Malware-Kampagnen die sich über das Web ausbreiten, haben eine Lebensdauer unter 2 Tagen (oft wesentlich kürzer) bevor diese offline genommen werden.

Aber so groß auch aktuell die Liste der Anbieter von TI ist – umso größer sind auch deren individuellen Unterschiede im Bereich: genutzte Datenquellen, angebotene Inhalte und Formate, Aktualität und Anpassungsfähigkeit (z.B. auf geografischer Lage und/oder Branche). Die wenigsten bieten aber dediziert auf einen Kunden zugeschnittene TI an.

Was die Inhalte von TI generell angeht, bieten die meisten Anbieter folgende Informationen an:

- IP/URL/Domain Reputationsdaten

- Eingesetzte Malware (Beschreibung und HASH-Werte)

- Korrelation zwischen IPs/Domains und Malware

- Threat Actors und zugehörige Kampagne

- Details zu den sog. „Techniques, Tactics, Procedures (TTPs)“ wie:

o Präferierte Ziele, Angriffsvektor/Infektionsweg, Motivation und Ziele der Gruppe, usw. - Risikobewertung des Anbieters.

Eine allgemein anerkannte Bewertung des relativen Schwierigkeitsgrades einzelner TI-Komponenten wird recht ausführlich durch die sog. "Pyramid of Pain" (https://detect-respond.blogspot.de/2013/03/the-pyramid-of-pain.html) beschrieben und dargestellt.

Fehlende Transparenz und Standardisierung

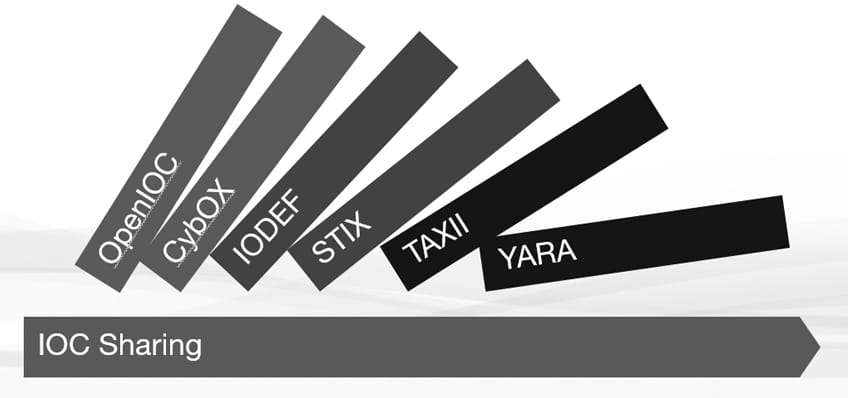

Zwangläufig drängt sich die Fragen auf: Wie kann diese externe Intelligenz konsumiert und genutzt werden? Automatisiert können diese Daten genutzt werden um das eigene Security-Monitoring (Firewalls, IPS, SIEM System) oder eigene Malware-Analysen effizienter zu gestallten. Auch eine sinnvolle Nutzung dieser Daten für forensische Analysen, im Incident-Management sowie die Erstellung eigener Berichte zur Sicherheitslage ist darstellbar. Nun muss sich aber hier die IT-Security Industrie eingestehen, dass sie an dieser Stelle versagt hat - sich auf Standards zum Austausch von Informationen wie Indicators of Compromise (IOC) zu einigen. Somit bleibt es oft dem Kunden selber überlassen, einen Anbieter zu wählen der:

- die für das eigene Unternehmen relevanten Informationen

- auch in einer verwertbaren Form (Format) liefert

Somit sollte auch hier die eigene Erwartung mit der Realität in Übereinstimmung gebracht werden. Die vielen frei verfügbaren Feed-Quellen und kommerzielle Daten sind zweifelsohne interessant. Aber etwas Skepsis ist gewiss angebracht – zumindest beim Begriff „Intelligence“. Denn nur, wenn ich diese Daten in den Kontext meiner Unternehmung bringen kann, entsteht dadurch echte und neue Intelligenz. Generell lässt sich sagen das Threat Intelligence (TI) über das reine Detektieren potentieller Bedrohungen hinausgeht. Jede Information, die dazu beiträgt, ein Ereignis hinsichtlich seines Bedrohungspotentials besser einschätzen zu können und auch hilft, die richtige Entscheidung zu treffen, lässt sich dem Bereich der sinnvollen TI zuordnen.

Somit sollte auch hier die eigene Erwartung mit der Realität in Übereinstimmung gebracht werden. Die vielen frei verfügbaren Feed-Quellen und kommerzielle Daten sind zweifelsohne interessant. Aber etwas Skepsis ist gewiss angebracht – zumindest beim Begriff „Intelligence“. Denn nur, wenn ich diese Daten in den Kontext meiner Unternehmung bringen kann, entsteht dadurch echte und neue Intelligenz. Generell lässt sich sagen das Threat Intelligence (TI) über das reine Detektieren potentieller Bedrohungen hinausgeht. Jede Information, die dazu beiträgt, ein Ereignis hinsichtlich seines Bedrohungspotentials besser einschätzen zu können und auch hilft, die richtige Entscheidung zu treffen, lässt sich dem Bereich der sinnvollen TI zuordnen.

Grundlegendes als Fazit

Die Basis jeder erfolgreichen IT-Sicherheitsstrategie ist immer die Kenntnis und Verständnis über die eigene Umgebung und Infrastruktur. Dies gilt auch hier als wichtigste Hausaufgabe, um externe Bedrohungsdaten zu implementieren und sinnvoll zu nutzen. Ohne diesen Schritt laufen Sie einer realen Gefahr entgegen, aktuelle Bedrohung für Ihr Unternehmen zu übersehen, oder falsch zu interpretieren. Der oft begangene Fehler ist aber auch, zu denken, dass alle Daten relevant sind und genutzt werden müssen.

Wieviel Daten braucht man den nun wirklich?

Die Antwort fällt einfach aus: Nur so viel, um eine Entscheidung treffen zu können!

Kontakt:

Bei Fragen wenden Sie sich bitte an