Retrospektive Ransomware-Angriffe 2017: Statistiken, Angriffe und neue Varianten

Retrospektive Ransomware-Angriffe 2017: Statistiken, Angriffe und neue Varianten

Ransomware ist nach wie vor eine große Bedrohung für Unternehmen jeder Größe auf der ganzen Welt. 2017 ereigneten sich einige der größten und wirkungsvollsten Ransomware-Angriffe, die es je gab. Aufgrund dieser fortwährenden Bedrohung müssen Unternehmen wachsam sein und sich selbst verteidigen, indem sie prädiktiven E-Mail-Schutz nutzen.

Ransomware-Statistiken: Wie Ransomware die Welt 2017 beeinflusste

Lassen Sie uns, bevor wir auf die größten Angriffe des Jahres eingehen, einige Statistiken über die weltweiten Auswirkungen von Ransomware im Jahr 2017 betrachten

- Die Ransomware-Typen verdreifacht sich im Jahr 2017

- Die Zahl der mit Ransomware infizierten E-Mails stieg zwischen 2016 und 2017 um 6.000%.

- Phishing ist nach wie vor die Nummer 1 bei der Übermittlung von Ransomware

Top Ransomware-Angriffe 2017

Obwohl es im letzten Jahr viele Cyberangriffe und Datenverstöße gab, die in die Schlagzeilen kamen, konzentrieren wir uns auf die wirkungsvollsten Ransomware-Angriffe.

1. Steuererklärungs-Scams

Die Steuersaison ist für Cyberkriminelle stets bestens geeignet, um schnell und einfach Profit zu machen. Da viele meist Angst vor den Folgen haben, wenn sie keine Steuererklärung einreichen oder ihre Werbungskosten geltend machen wollen, fallen sie oft auf Phishing- und Speer-Phishing-Taktiken herein. Dies macht es Cyberkriminellen leicht, Ransomware zu verbreiten und vertrauliche Informationen zu stehlen, um sie im Dark Web zu verkaufen. In diesem Jahr wurden Ransomware-Angriffe durch gefälschte E-Mails mit folgendem Inhalt verbreitet:

- Rückwirkende Gehaltsaufbesserungen, die Sage Ransomware (eine CryLocker-Variante) über ein Anwendungsdokument verbreitete.

- Verpasste Inverzugsetzungen, die Benutzer dazu veranlassten, Rechnungen mit Schadsoftware herunterzuladen, die in Wirklichkeit gezippte JavaScript-Dateien mit Sage Ransomware enthielten.

- Benachrichtigungen über Verstöße gegen die Richtlinien der Steuerbehörde auf Grundlage des Steuerprofils der Nutzer, wobei diese gebeten wurden, ein beigefügtes Formular zu überprüfen und auszufüllen, das unter Verwendung des RaaS-Modells (Ransomware-as-a-Service) die Ransomware-Schadsoftware enthielt.

Cyberkriminelle nutzen die Steuersaison, um Opfer, die Angst davor haben, mit dem Gesetz in Konflikt zu geraten oder die sehnsüchtig auf ihre Rückerstattung warten, auszunutzen.

2. Locky:

Locky hatte 2016 zunächst an Popularität gewonnen, verlor dann an Beliebtheit und feierte 2017 ein großes Comeback. Zwei neue Zustelltaktiken, die zuvor über Necurs Botnet bereitgestellt wurden, erleichterten es dieser bösartigen Software, Standard-E-Mail-Filter zu umgehen und Festplatten zu infiltrieren.

- Makro-infizierte Word-Dokumente: Anfang 2017 wurde Locky-Ransomware über makro-infizierte Word-Dokumente (also mit einzelnen Codierungsanweisungen) von Cyberkriminellen per E-Mail an die Opfer geschickt, zusammen mit Anweisungen, wie Makros aktiviert werden können. Nachdem dieser Vorgang abgeschlossen war, begann Locky automatisch mit dem Herunterladen und Verschlüsseln aller Dateien des Geräts.

- PDF-Zustellung: Als die Methode mit den Word-Dokumenten bekannt wurde, waren Cyberkriminelle gezwungen, eine neue Methode zu entwickeln. Anstatt der Word-Dokumente erhielten die Opfer PDFs, die sie dazu veranlassten, ein zweites Dokument zu öffnen. Das zweite Dokument war dann ein Word-Dokument voller Makros, die genau der vorherigen Methode entsprachen.

Neue Zustellungsmethoden ermöglichten es Locky, die standardmäßigen signaturbasierten E-Mail-Filter zu umgehen.

3. NSA-Malware

Bereits im April veröffentlichte eine Hackergruppe namens "The Shadow Brokers" ein Paket vertraulicher NSA-Dokumente, das Computercodes für Exploits, Implantate und andere Hacker-Tools enthielt. Drei der freigegebenen Malware-Codes (FUZZBUNCH, ETERNAL BLUE, DOUBLE PULSAR) fungieren als Kommunikationsinzeptoren oder Dockingstationen für zukünftige Software-Downloads.

Die NSA-Malware-Codes bieten Cyberkriminellen eine einfache Möglichkeit, vertrauliche Informationen abzufangen und Ransomware an die Opfer zu senden, ohne dass andere Software erforderlich wäre.

Obwohl diese Cyberangriffe nicht spezifisch Ransomware verwenden, sind es die Zero-Day-Ähnlichkeit und das globale Ausmaß dieser Schwachstellen, die diesen Angriff so einschneidend machen. Diese bislang unbekannten Tools ermöglichen es Cyberkriminellen zusammen mit Softwareprogrammen, Geräte mit beliebiger Ransomware, Malware oder anderer Software zu infizieren und E-Mails abzufangen, die vertrauliche Informationen enthalten.

4. WannaCry

WannaCry-Ransomware schädigte zu Beginn des Jahres Unternehmen weltweit. Innerhalb von 48 Stunden infizierte dieser Angriff über 200.000 Rechner in 99 Ländern. Die Attacke verbreitete sich über die Schwachstellen, welche die NSA als Dokumentenleck erkannt hatte. Die Verbreitung fand über ein SMB V1-Protokoll (Server Message Block) statt, ein Tool zur gemeinsamen Nutzung von Ressourcen für Drucker und andere Dateien über ein Netzwerk. Diese Funktion wird von Unternehmen auf der ganzen Welt genutzt, weshalb sich der Angriff so schnell ausbreiten konnte.

WannaCry infizierte in weniger als 48 Stunden über 200.000 Geräte in 99 Ländern.

5. Jaff

Während des WannaCry-Angriffs wurde eine weitere einschneidende Ransomware weltweit verbreitet. Diese Attacke wurde von den Medien aufgrund der verheerenden Auswirkungen von WannaCry weitgehend ignoriert. Jaff Ransomware, eine Locky-Variante, wurde innerhalb von 48 Stunden in über 630.000 E-Mails entdeckt. Die Ransomware verbreitete sich mit der gleichen PDF/Word-Dokument-Makro-Methode, die auch für Locky zu einer gängigen Verbreitungsform geworden war. Die Verwendung einer PDF-Datei mit Schadsoftware, das Fehlen einer Signatur und die leichte Ransomware-Mutation erlaubten es Jaff, Filter zu überlisten, welche traditionelle Locky-Ransomware bereits auf die schwarze Liste gesetzt hatten.

Jaff ist eine Locky-Variante, die ein mit einer Schadsoftware versehenes PDF verwendet, um Standard-E-Mail-Filter zu umgehen.

Andere beliebte Ransomware-Varianten

Obwohl bei vielen Ransomware-Angriffen Locky, WannaCry oder andere Varianten verwendet werden, gibt es noch viele andere Arten von Ransomware, die den Geschäftsbetrieb beeinträchtigen. Einige der anderen Stämme, die in diesem Jahr entdeckt wurden, sind unter anderem:

- Cerber: Die Software wird über Spam-E-Mails verbreitet, sie verschlüsselt alle Arten von Dateien durch Hinzufügen einer ".cerber"-Erweiterung. Cerber war in diesem Jahr besonders beliebt, da im Modell Ransomware-as-a-Service verwendet, womit auch IT-unkundige Profit machen konnten.

- NotPetya: Zunächst als Update einer ukrainischen Steuersoftware präsentiert, schädigte NotPetya in kurzer Zeit Hunderttausende von Geräten. Dies ist eine Variante der populäreren Petya-Ransomware, verwendet aber die gleichen Exploit-Techniken wie WannaCry.

- Crysis: Im Gegensatz zu anderen Ransomwares, die sich per E-Mail verbreiten, nutzte Crysis Computer-Fernwartungsdienste zur manuellen Installation von Lösegeld-Software. Einmal installiert verbreitete sich diese Ransomware schnell, denn sie verschlüsselte nicht nur lokale Dateien, sondern auch Wechseldatenträger und Netzlaufwerke.

- Jigsaw: Um die Benutzer dazu zu bringen, so schnell wie möglich zu zahlen, verschlüsselt Jigsaw Dateien und löscht sie dann 72 Stunden lang oder bis zur Zahlung des Lösegeldes kontinuierlich. Wenn die Benutzer länger als die vorgegebene Zeit warten, werden alle verbleibenden Dateien gelöscht.

- CryptoLocker: Diese Ransomware richtet sich an Windows-Computer und wird über eine .ZIP-Datei E-Mail zugestellt. Die Datei enthält eine als PDF getarnte ausführbare Datei, die beim Start automatisch die Schadsoftware entpackt.

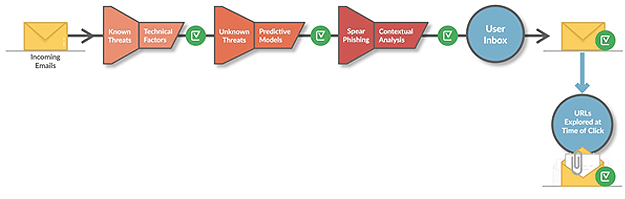

Ransomware-Schutz durch prädiktive Verteidigung

Um sich gegen diese fortschrittlichen Ransomware-Angriffe zu schützen, benötigen Sie eine E-Mail-Sicherheitslösung, die bösartige E-Mails auffängt, bevor sie in den Posteingang Ihrer Mitarbeiter gelangen. Sie benötigen eine Lösung, die bekannte Ransomware- und Spear-Phishing-Angriffe sowie deren Varianten erkennt.

Unser vielschichtiger Ansatz analysiert zahlreiche Aspekte von E-Mails, um deren Sicherheit zu ermitteln. In unseren globalen Bedrohungszentren analysieren wir täglich Milliarden E-Mails und interne Komponenten, um neue Angriffe zu analysieren und auszuwerten, bevor Sie die negativen Auswirkungen erfahren. Unsere Lösung verwendet:

- Künstliche Intelligenz (KI)

- Heuristiken

- Maschinelles lernen

- Gegenmaßnahmen-Erkennung

- Echtzeit-Reputation

- Vorhersagemodelle

- Webseiten-Untersuchung

- Domainnamen-Untersuchung

VadeSecure hat jede Variante von Locky, die durch ihre Server ging, erfolgreich identifiziert und blockiert.

Möchten Sie mehr über Ransomware und die prädiktive E-Mail-Sicherheitslösung Vade Secure erfahren? Dann laden Sie sich unser Whitepaper zu Ransomware herunter oder nehmen Sie Kontakt mit uns auf:

Kontakt:

Bei Fragen wenden Sie sich bitte an